En un momento en que el sector financiero acelera su digitalización, la innovación tecnológica en cajeros automáticos y servicios de pago no deja de crecer.

Modernizar estas infraestructuras y ampliar sus capacidades es una prioridad estratégica para los bancos, pero también un gran desafío para la ciberseguridad. Los cajeros como la cara más visible de las entidades y el punto de contacto directo con el efectivo, son uno de los dispositivos más atacados por el cibercrimen.

La amenaza más extendida y sofisticada contra los ATMs actualmente es el malware, un software malicioso diseñado para infiltrarse en los sistemas, robar información sensible o forzar la dispensación ilícita de dinero.

Los ataques contra los cajeros automáticos pueden dividirse en dos grandes categorías:

- ataques contra la propiedad física, como la manipulación directa del hardware del cajero;

- ataques de fraude, donde destacan los de tipo Black Box, que conectan dispositivos externos para controlar los periféricos del cajero. También incluyen los basados en malware, mucho más dañinos y difíciles de detectar, porque permiten controlar el sistema de manera remota, sin contacto directo, afectando simultáneamente a cientos de ATMs.

Una revisión de los ataques más relevantes de la historia

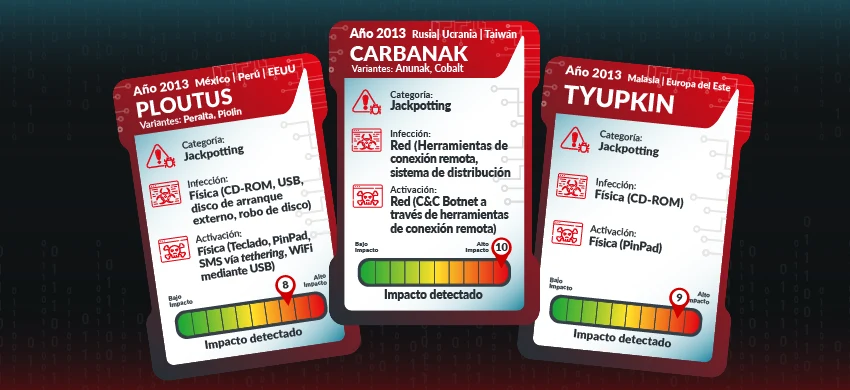

El malware en cajeros no es un fenómeno reciente. Desde que en 2009 se detectara Skimer, el primer malware ATM específico en Rusia, la lista de variantes ha crecido de manera imparable.

Hoy en día, nombres como Carbanak, Anunak o Cobalt forman parte del vocabulario habitual en los equipos de ciberseguridad bancaria, con un impacto global que supera los 1.000 millones de dólares en pérdidas.

Otros tipos de malware como Ploutus, con más de 75.000 cajeros comprometidos en todo el mundo y múltiples variantes detectadas, o Tyupkin, capaz de vaciar grandes sumas de efectivo de forma inmediata, se han convertido en sinónimos de ataques masivos y difíciles de contener.

Hoy día, la profesionalización de los ciberdelincuentes y la posibilidad de adquirir estos códigos maliciosos incluso en mercados clandestinos ha reducido las barreras de entrada. Ya no es necesario un conocimiento técnico profundo para desplegar ataques a gran escala.

De la reacción a la prevención: el enfoque Zero Trust

Y si los ataques de malware son cada vez más sofisticados y accesibles para los delincuentes, las entidades financieras deben adoptar un enfoque proactivo y avanzado en ciberseguridad. En este sentido, la clave no estaría solo en reaccionar a un ataque, sino más bien en prevenirlo y contenerlo antes de que se ejecute.

Para ello, en Auriga apostamos por enfoques basados en la filosofía Zero Trust, que reducen la superficie de ataque al mínimo y no confían en ningún componente o proceso por defecto. Este modelo permite a los bancos protegerse no solo de amenazas conocidas, sino también de ataques aún no documentados, realizados incluso con herramientas legítimas.

Acceda a la guía completa para la protección de cajeros automáticos frente al malware

Ante esta realidad imparable, y con el objetivo de arrojar luz sobre ella y ofrecer un recurso de valor para los responsables de tecnología y las fuerzas de seguridad, Auriga ha elaborado la primera Guía de Malware para la Banca, donde se analizan en detalle las 50 variantes que han marcado la evolución de los ciberataques contra cajeros en las últimas décadas, su forma de infección, su alcance y las posibles defensas ante cada uno de ellos.

Se trata de una referencia única en el mercado, ya que recopila información detallada sobre las principales variantes de malware que han amenazado al sector. En ella se definen sus características, métodos de infección, formas de activación y contexto histórico.

Esta guía no solo documenta las principales amenazas de las últimas décadas, sino que sienta las bases para un futuro más seguro.

Porque conocer al enemigo es la mejor manera de anticiparse a él y de proteger la confianza de los clientes, y en la banca digitalizada del siglo XXI, poner barreras al malware es, sin duda, el reto más urgente y estratégico.

IT

IT  EN

EN